中新金盾流量分析与抗DDOS攻击设备使用

设备概述与模式说明

新版金盾设备存在两种模式,适用于不同网络环境:

注入模式

数据输入与输出通道分离,使用两个独立物理端口。

适用场景:抗DDoS设备默认出厂模式,适用于需明确区分流量方向的场景。回流模式

单端口同时处理输入与输出流量。

适用场景:流量分析设备默认出厂模式,适用于简化布线的旁路监控环境。注意:模式切换需联系厂商远程操作,不可自行修改。

防御架构设计

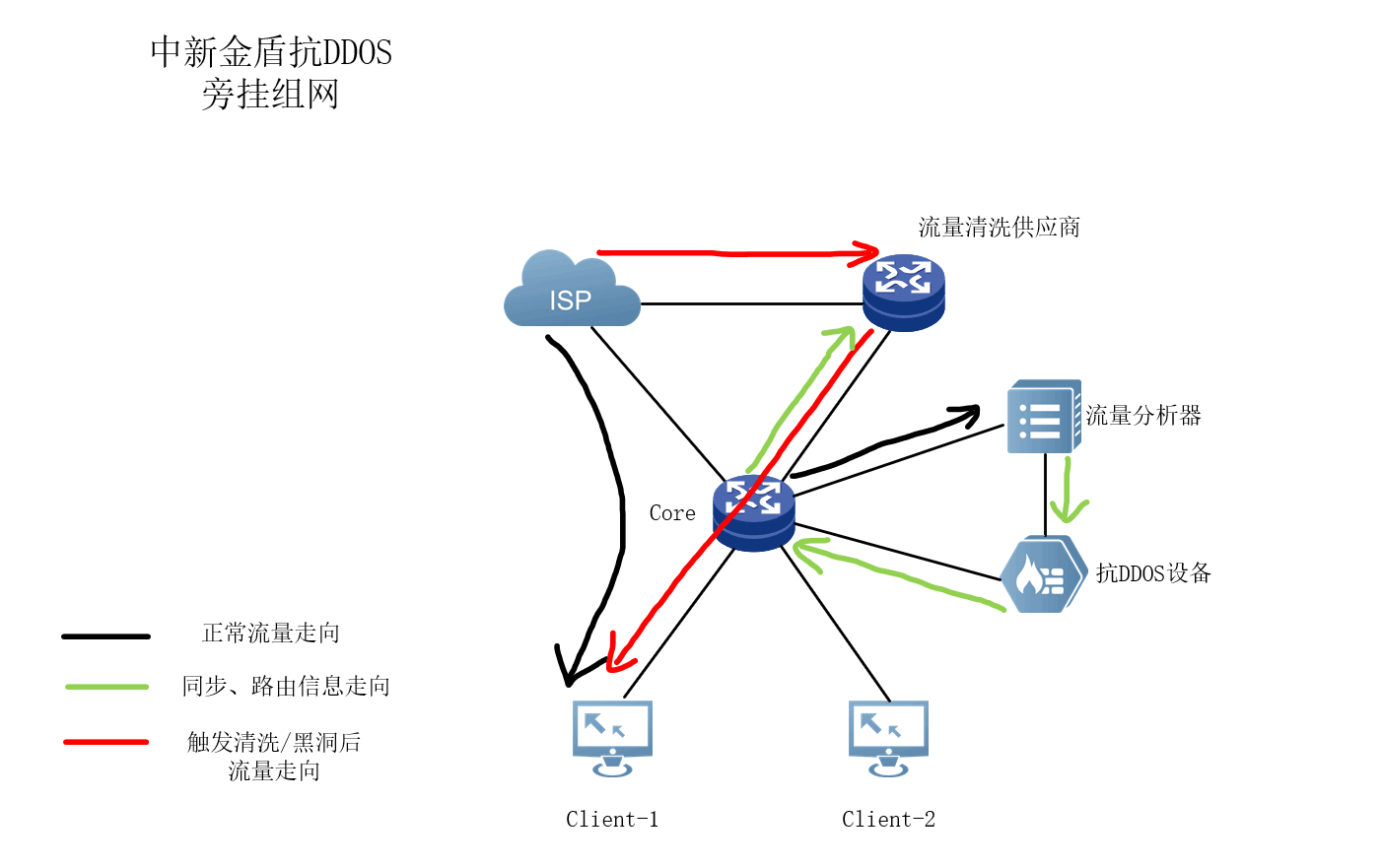

组网拓扑(旁路+注入+云清洗商模式)

1、以上架构中,ISP会将我们购买的IP前缀静态指到Core设备上;

2、为避免Core设备下方客户遭到的DDOS攻击流量过大导致出口堵塞,进而导致其他客户也出现流量拥塞的情况,选择旁路+注入+云清洗商组网模式;

3、正常流量走向为:ISP—Core—Client1/2,同时Core将流量镜像给流量分析器;

4、当流量分析器检测到攻击后,将数据(目的IP等信息)同步给抗DDOS设备;

5、DDOS设备与Core建立EBGP,提取流量分析器同步的信息,生成并向Core设备发送一个/32的最优路由;

6、Core与流量清洗商建立EBGP,将从抗DDOS设备接收到的EBGP路由发送给流量清洗商;

7、流量清洗商将/32路由发送至ISP,如此ISP会将流量先送到清洗商进行清洗或黑洞,然后发给Core设备;

8、因此流量走向变为:ISP—流量清洗商—Core—Client1/2;

注意事项

Core与抗DDOS设备,Core与流量清洗商之间需提前建立好EBGP;

抗DDOS设备在BGP路由策略中拒绝所有IN方向路由,避免损耗设备性能,出方向运行所有路由;

Core设备为避免收到/32位路由,当清洗后的流量流入时发送给抗DDOS设备,需要在Core设备的BGP IPv4-unicast内开启

bgp-rib-only,这样只会将BGP路由加入到BGP路由表中并发送给邻居,但不会加入到全局路由表中,避免清洗后的流量流入到抗DDOS设备;

Core交换机配置

vlan 40

description To_JDDDOS_IN

#

interface Vlanif40

description To_JDDDOS_IN

ip address 10.5.99.1 255.255.255.252

#

int g0/0/x

port link-type access

port default vlan 40

#

bgp 55994

router-id 172.16.105.1

peer 10.5.99.2 as-number 64666

peer 10.5.99.2 description To-JDDDOS

ipv4-family unicast

bgp-rib-only # 开启BGP路由不注入到全局路由表的功能

peer 10.5.99.2 enable

peer 10.5.99.2 next-hop-local

#

observe-port 1 interface gigabitethernet 0/0/2

interface gigabitethernet 0/0/1 # 将0/0/1端口的入方向流量镜像到连接了流量分析器的0/0/2接口上

port-mirroring to observe-port 1 inbound如果Core与ISP互联使用分光器,不用端口镜像也可以,直接分光器一端接入到为流量分析器预定的端口即可;

流量分析器

1、连接设备

电脑连接设备后,配置与网口同网段地址,浏览器输入 http://ip地址:28099或https://ip地址:28443,console接口波特率为38400,默认管理接口0的IP地址为192.168.100.1/24;

2、修改默认密码

个人管理—修改密码中可修改用户密码,默认密码为:123

3、配置接口IP地址

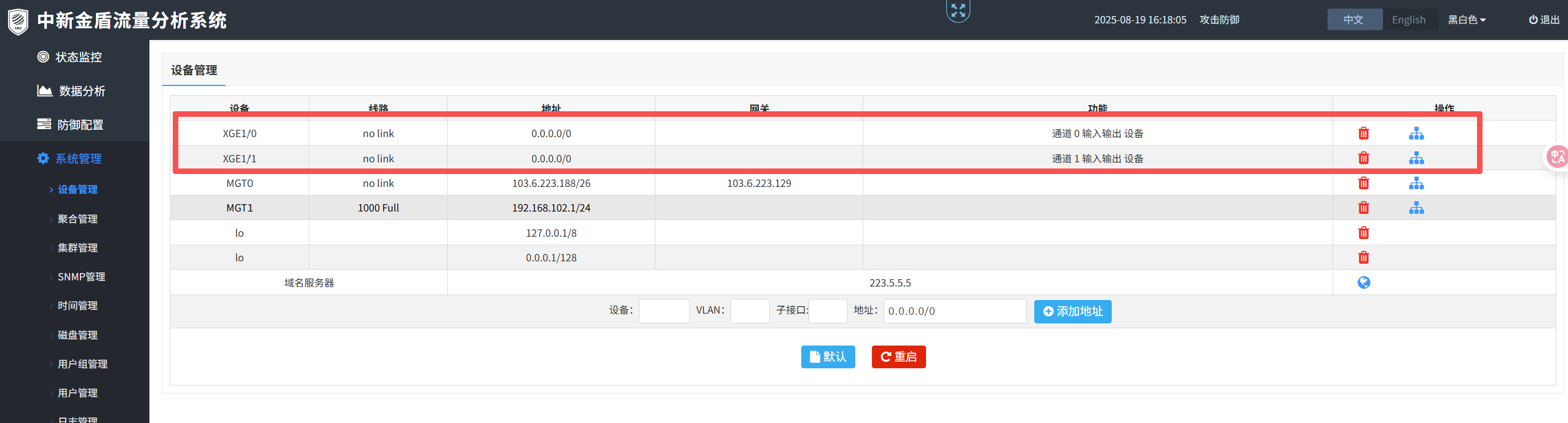

配置管理地址(公网,网关,域名服务器)、与分析器互联地址(192.168.102.2/24),与Core设备互联接口作为镜像接口,无需配置IP地址;

与Core设备互联接口需要连接在输入通道接口下,这里的流量分析器是回流模式,单接口均可输入输出;

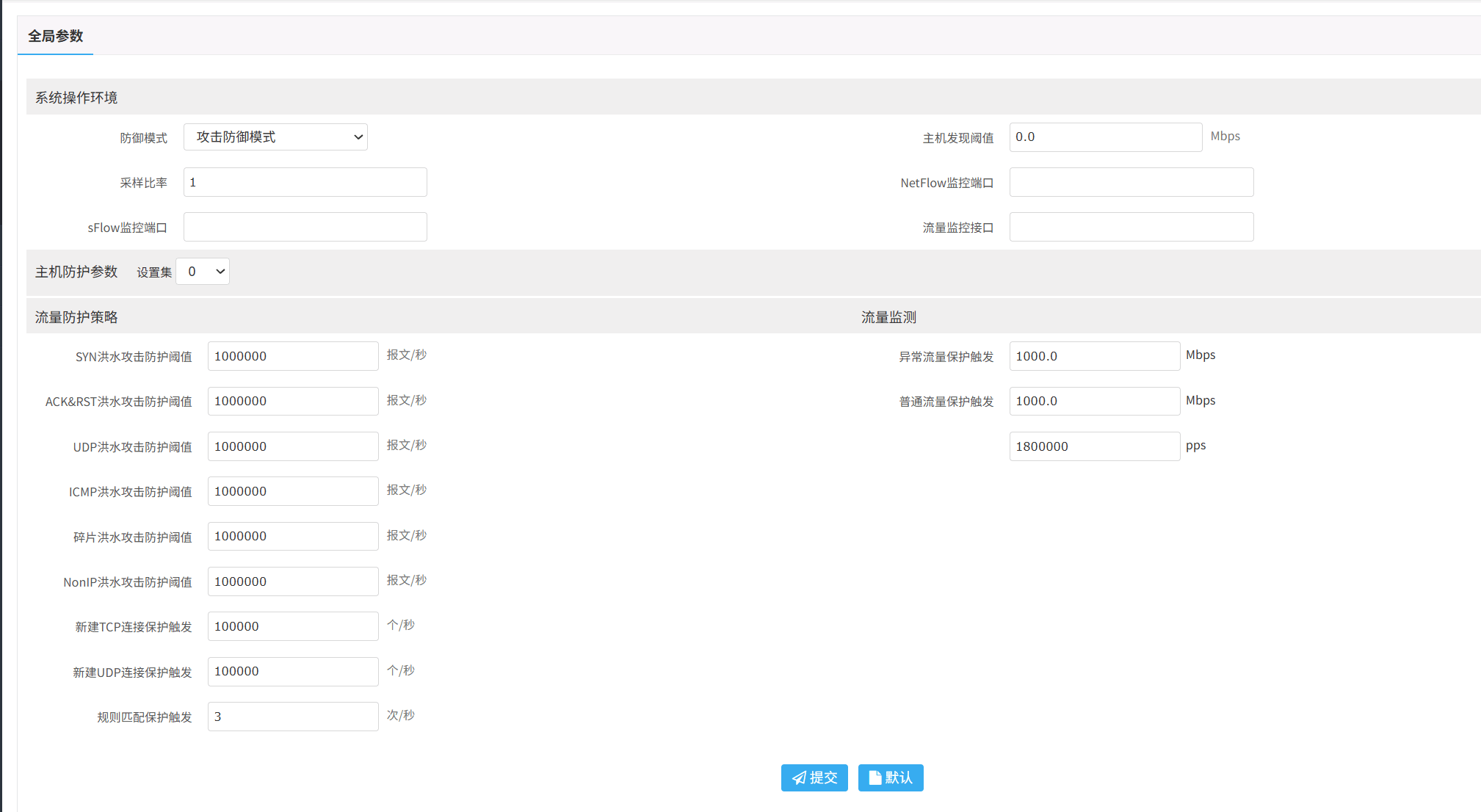

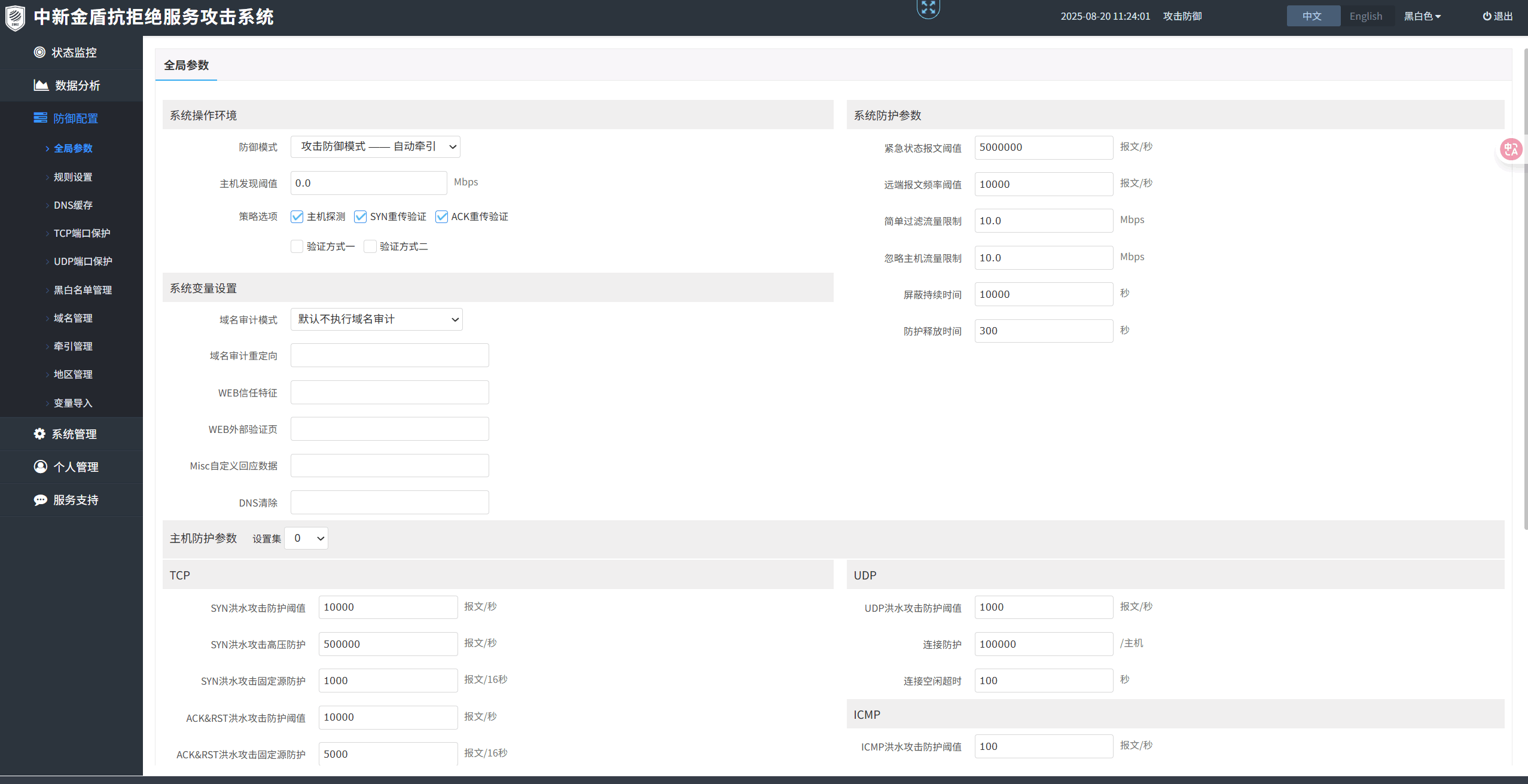

3、设置全局防御参数

在防御配置—全局参数下可设置不同规则集ID的不同防御阈值,共有0-15,也就是16个规则集ID可配置。

流量控制

透明直通:设备相当于一根导线,只是简单的转发数据而不进行处理;

攻击防御模式:此模式下,系统运行完整的攻击过滤流程,过滤攻击保证正常流量到达主机。

主机发现阈值设置该阈值

当设备检测到防护范围中墙下主机的进流量超过设置的阈值时自动添加主机 ip 到主机状态列表,设置为 0 表示任意流量就会记录主机对象,超过 10000 表示不自动创建主机对象。默认参数 0.00Mbps。

采取比率

采取倒数设置,如设置为 1,则取样所有捕获的报文,设置为 2,则取样 1/2 的报文;

上图中,设置了:

1、设置集ID 0 的防御模式为攻击防御模式。

2、主机发现阈值为0.0mbps,也就是任意流量均会被监控加入到主机状态列表中。

3、采样比率为1,对所有捕获报文取样;

4、异常和普通流量保护(触发防御)阈值为1G,默认为10和100mbps;

5、调整流量防护策略;

随后提交该配置到系统中。

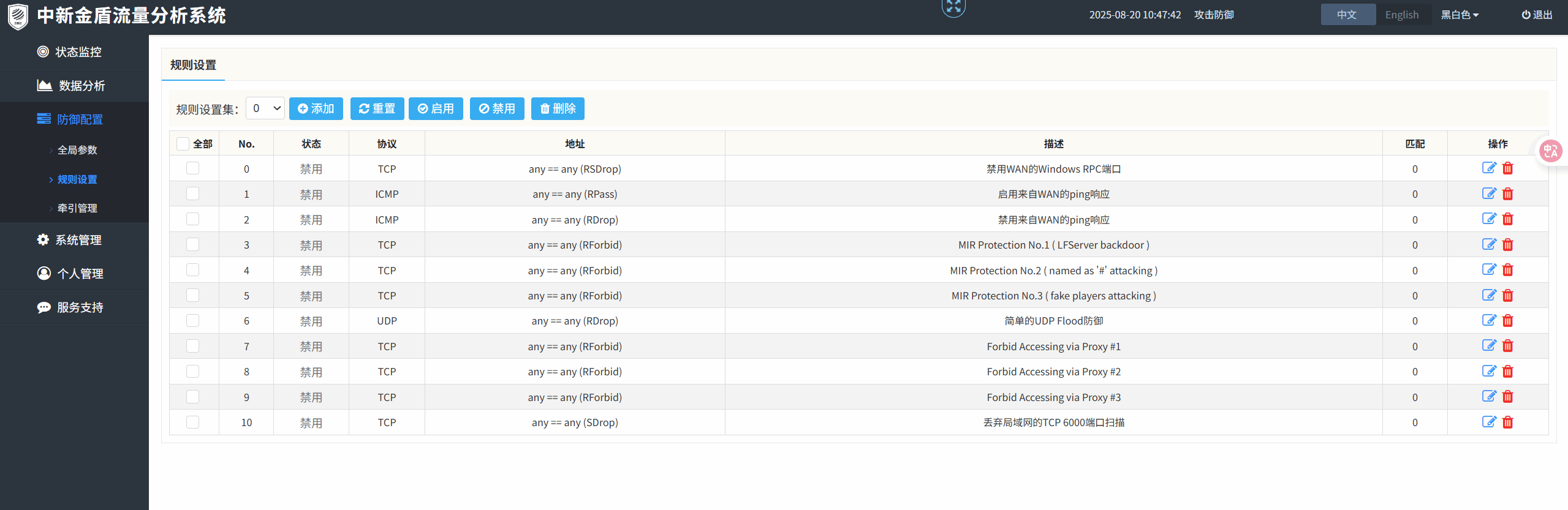

4、设置规则

在防御配置—规则设置中存在默认规则集ID 0,且存在11条规则,可选择该规则集内某调规则的启用或禁用。

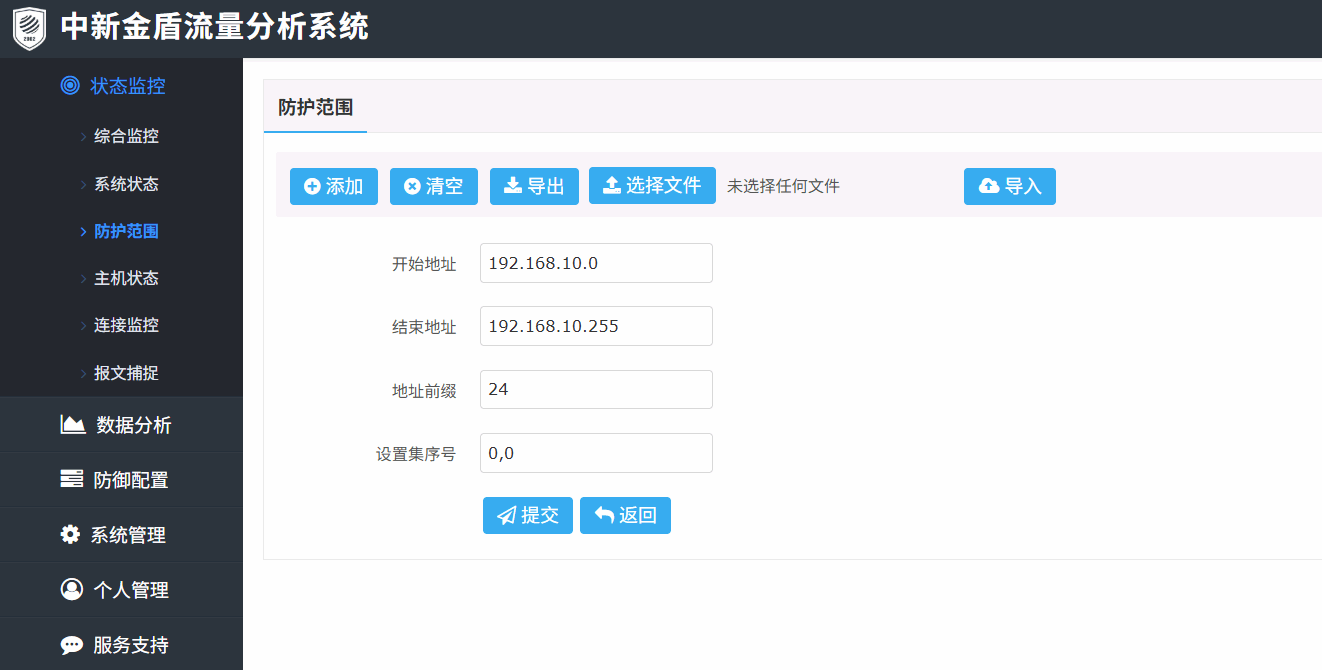

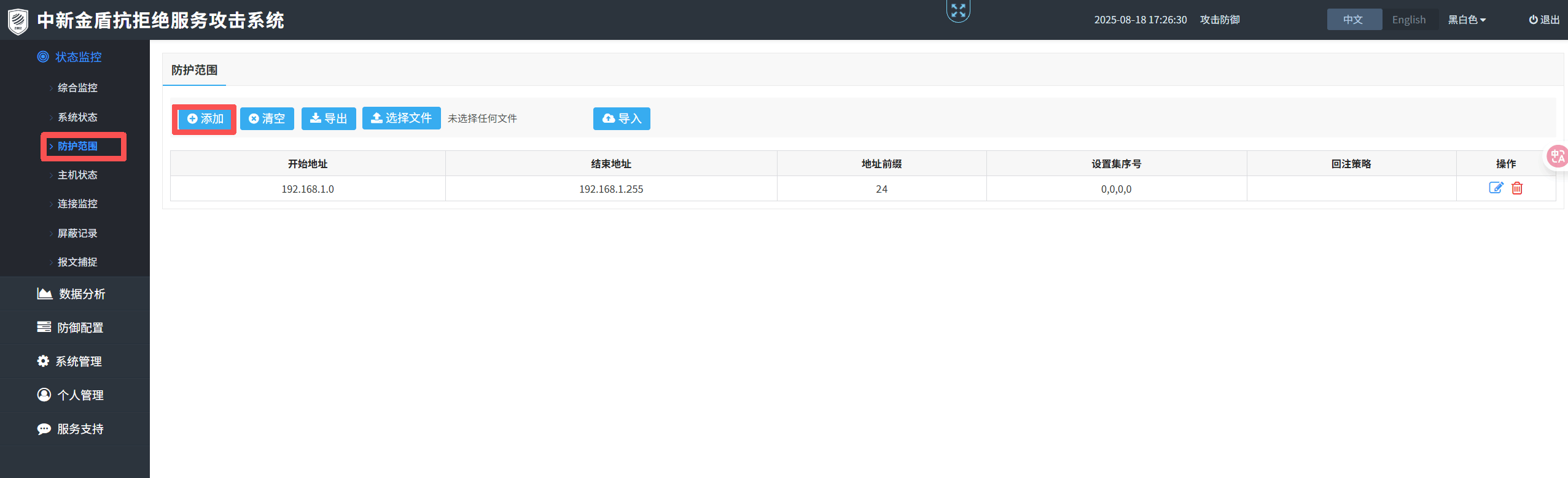

5、添加防护范围

在监控状态—防护范围中可添加要进行清洗/黑洞的IP地址范围,也可以导入TXT文本的地址范围,注:如果是整C地址,需要配置为.0—.255,否则在24以下的掩码中使用时,.0 和.255 可正常使用但无法被清洗/黑洞。

上图配置中,添加了192.168.10.0-255主机的流量监控,且调用了全局防御中的设置集ID 0和规则设置中的规则集ID 0;

如果希望192.168.10.0/24段中的某个IP启用2G的防御策略,可在该IP触发流量后,在主机状态中对该IP设置其他的全局防御设置集ID和规则设置中的规则ID,但前提是已经配置好了对应的设置集ID和规则集ID;

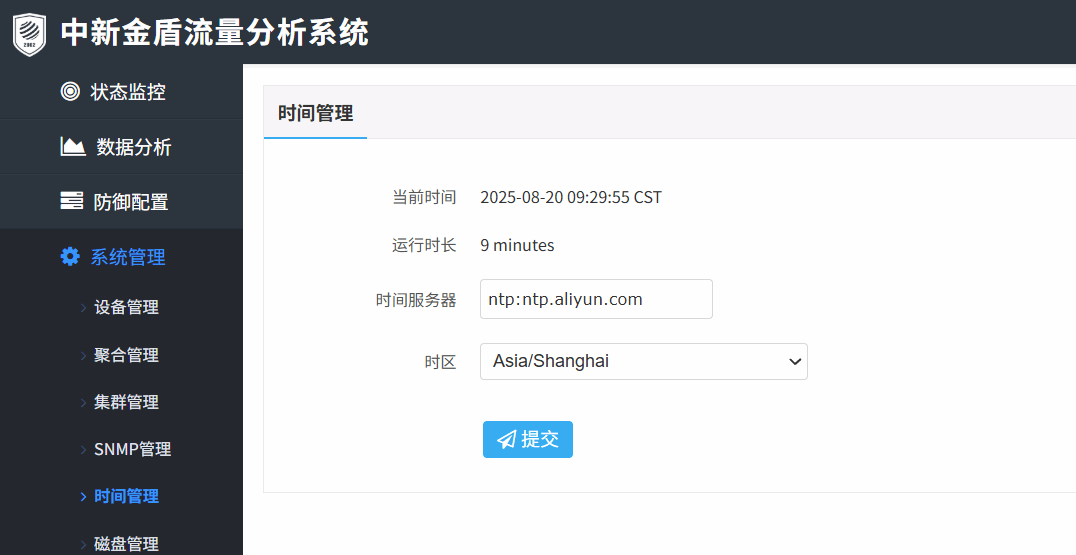

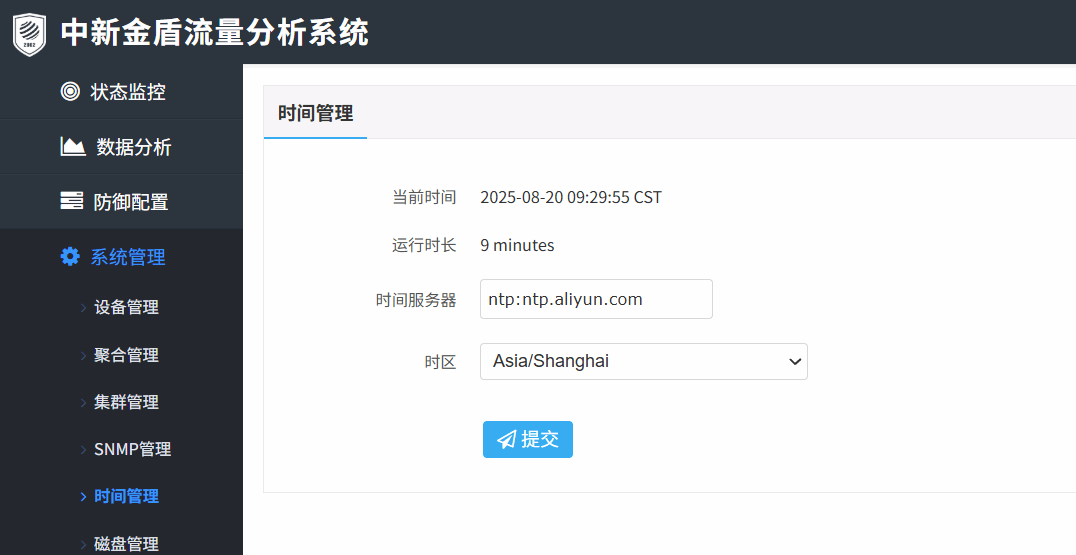

6、同步时间

流量分析与抗DDOS设备需要根据时间进行目的IP的流量清洗或黑洞,因此,同步时间很重要。可在系统管理—时间管理中配置ntp服务器,格式为 ntp:server,需要注意提前配置好DNS;

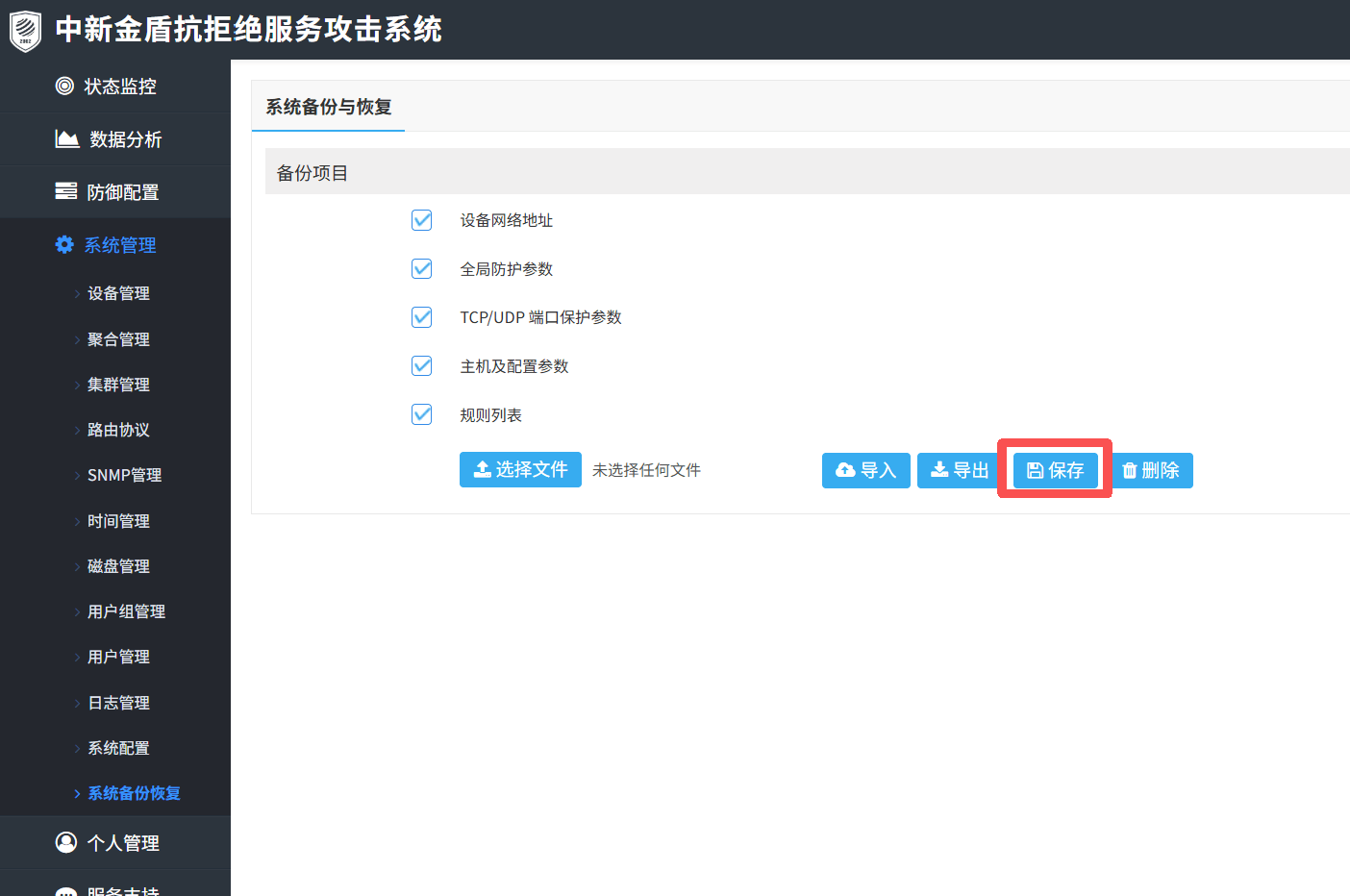

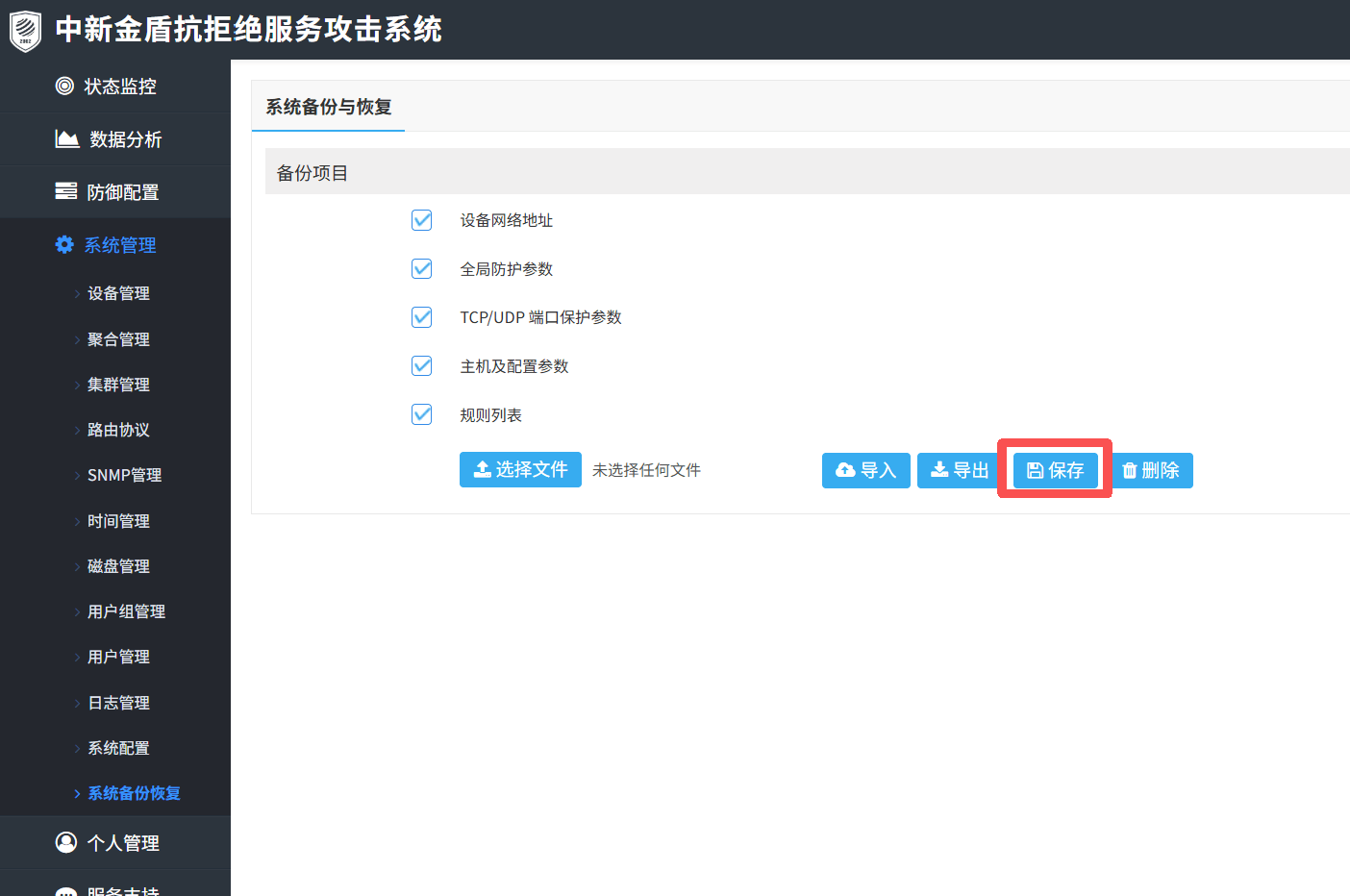

7、web界面保存配置

web界面提交完配置后需要在系统管理—系统备份恢复中点击保存后等待一段时间才可成功保存配置,且后面在CLI中配置BGP时,与CLI保存配置独立,两个都需要保存;

抗DDOS攻击设备

1、连接设备

电脑连接设备后,配置与网口同网段地址,浏览器输入 http://ip地址:28099或https://ip地址:28443,console接口波特率为38400,默认管理接口0的IP地址为192.168.100.1/24;

2、修改默认密码

个人管理—修改密码中可修改用户密码,默认密码为:123

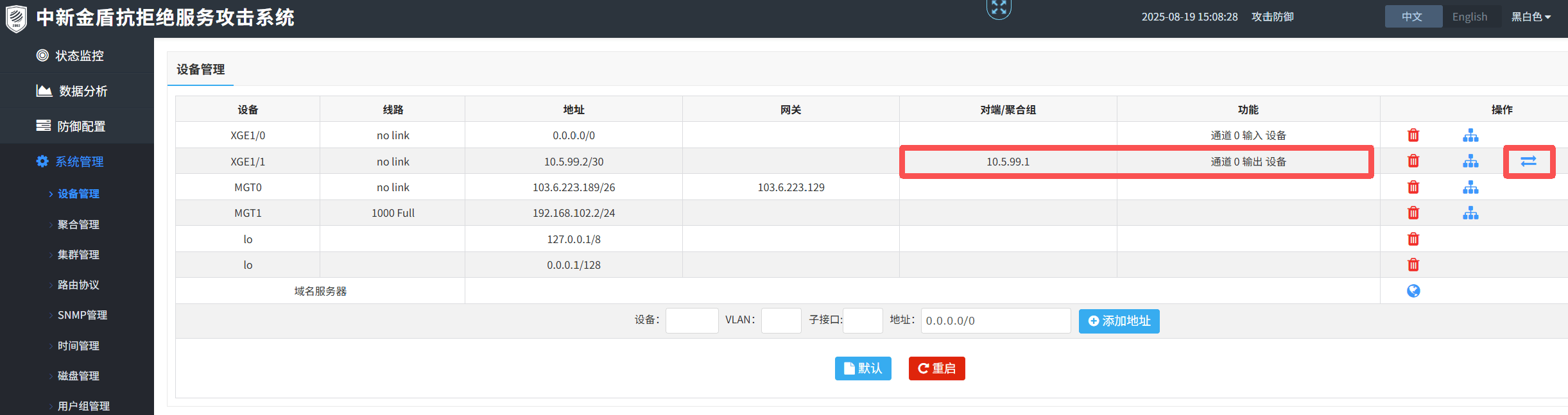

3、配置接口IP地址

配置管理地址(公网,网关)、与分析器互联地址(192.168.102.2/24),与Core设备互联地址(10.5.99.2/30);

与Core设备互联地址需要配置在输出通道接口下,同时,要点击右侧↔️图标设置对端(Core)地址(10.5.99.1);

注入模式设置对端时只需要输出口设置。

全局防御参数

流量控制

攻击防御模式(自动): 旁路模式特有,功能类似串联的攻击防御模式,选择此模式可以联动分析器一起使用实现按需牵引。

攻击防御模式(手动) :旁路模式特有,功能类似串联的攻击防御模式,选择此模式时无法与分析器联动使用;

策略选项

主机探测:旁路特有,用于旁路模式二层部署环境中主机 MAC 地址发现;

SYN 重传验证:旁路特有,SYN 重传机制验证源 IP;

ACK 重传验证 :旁路特有,ACK 重传机制验证源 IP;

验证方式一:旁路特有,通过半连接验证的方式防御 SYN 泛洪攻击,设备会主动断开首次三次握手 进行真实源验证;

验证方式二:旁路特有,通过全连接验证的方式防御 SYN 泛洪攻击,设备回复错误的 ACK 序列号 进行真实源验证。

4、添加防护范围

在监控状态—防护范围中可添加要进行清洗/黑洞的IP地址范围,也可以导入TXT文本的地址范围,注:如果是整C地址,需要配置为.0-.255,否则在24以下的掩码中使用时,.0和.255可正常使用但无法被清洗/黑洞。

注意这里的防护范围地址要和流量分析器里的一样,当流量分析器中检测到防护范围内的某个IP受到攻击,同步给DDOS设备,DDOS设备检测到该IP存在于防护范围内,才会发送路由到Core设备引流;

集序号4个ID分别对应全局参数ID,规则集ID,TCP端口保护ID,UDP端口保护ID;可自定义各集合ID内的防御参数

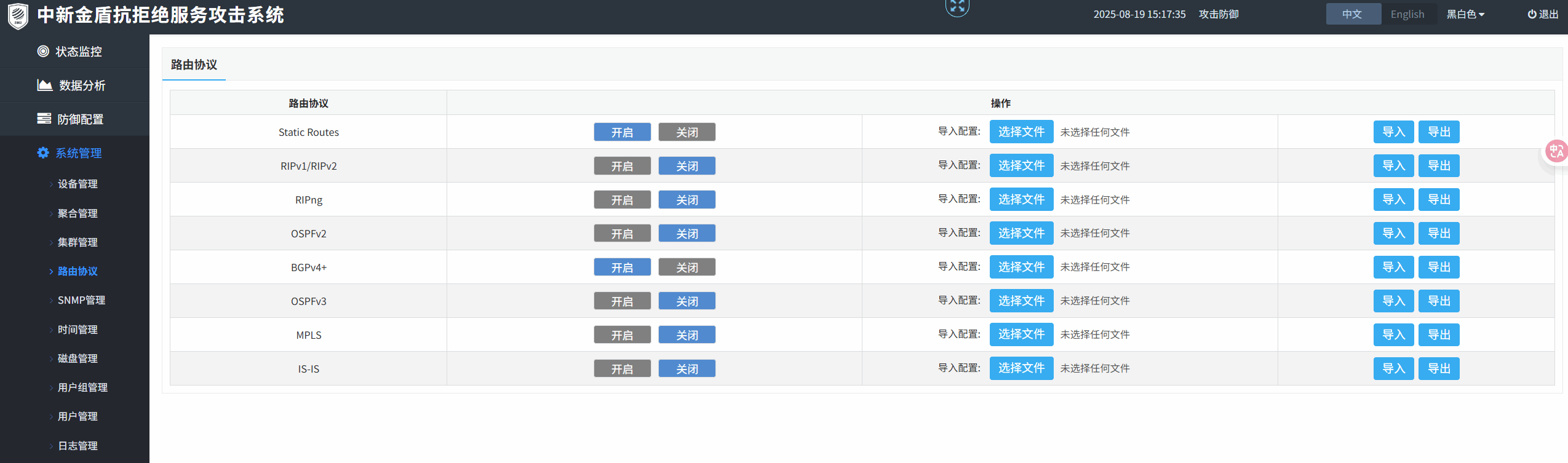

5、使用路由协议引流

旁路模式特有,支持多种路由协议。在配置路由协议之前必须先开启相应的协议,否则,在 CLI 配置之后不生效。在开启时必须保证已经退出 CLI 管理界面。且CLI配置完成后必须手动Write保存(与web界面保存独立)。系统配置→路由协议→点击 BGPv4+行的开启按钮。

6、同步时间

流量分析与抗DDOS设备需要根据时间进行目的IP的流量清洗或黑洞,因此,同步时间很重要。可在系统管理—时间管理中配置ntp服务器,格式为 ntp:server,需要注意提前配置好DNS;

7、web界面保存配置

web界面提交完配置后需要在系统管理—系统备份恢复中点击保存后等待一段时间才可成功保存配置,且后面在CLI中配置BGP时,与CLI保存配置独立,两个都需要保存;

8、CLI配置BGP

电脑连接设备后,配置与网口同网段地址,打开SSH连接工具,默认用户名为:admin,端口为:28022

admin@192.168.102.2# > config router # 进入路由协议配置视图

zxprotector# configure terminal # 进入配置终端

zxprotector(config)# ip prefix-list deny-in seq 5 deny any # 配置拒绝所有入方向路由的前缀列表

zxprotector(config)# ip prefix-list permit-out seq 200 permit 0.0.0.0/0 ge 32 # 配置允许所有出方向路由的前缀列表

zxprotector(config)# router bgp 64666 # 进入bgp 64666进程

zxprotector(config-router)# bgp router-id 192.168.102.2 # Router-ID配置,会自动生成

zxprotector(config-router)# neighbor 10.5.99.1 remote-as 55994 # 指定Core设备地址与AS号

zxprotector(config-router)# neighbor 10.5.99.1 soft-reconfiguration inbound # 使路由器存储所有收到的(入站)路由策略更新,而不进行修改,默认自动生成。

zxprotector(config-router)# neighbor 10.5.99.1 prefix-list deny-in in # 拒绝Core设备传递来的所有路由

zxprotector(config-router)# neighbor 10.5.99.1 prefix-list permit-out out # 允许所有路由发往Core设备zxprotector(config)# exit

zxprotector# write # 保存CLI配置

Building Configuration...

Configuration saved to /mnt/storage/etc/dsfw/zebra.conf

Configuration saved to /mnt/storage/etc/dsfw/bgpd.conf

[OK]其他CLI命令

zxprotector# show bgp ipv4 unicast summary # 查看BGP ipv4单播邻居

zxprotector# show bgp ipv4 unicast # 查看BGP ipv4单播路由

zxprotector# show ip route # 查看全局IP路由表

zxprotector# show running-config # 查看CLI全部配置接口互联

上述配置完成后,将流量分析器与抗DDOS设备互联,分析器检测到攻击后,会将触发的目的IP等信息通过心跳接口自动同步给抗DDOS设备。当抗DDOS设备发现该IP存在于自己的防御范围内,就会向Core设备发送/32路由进行流量牵引;

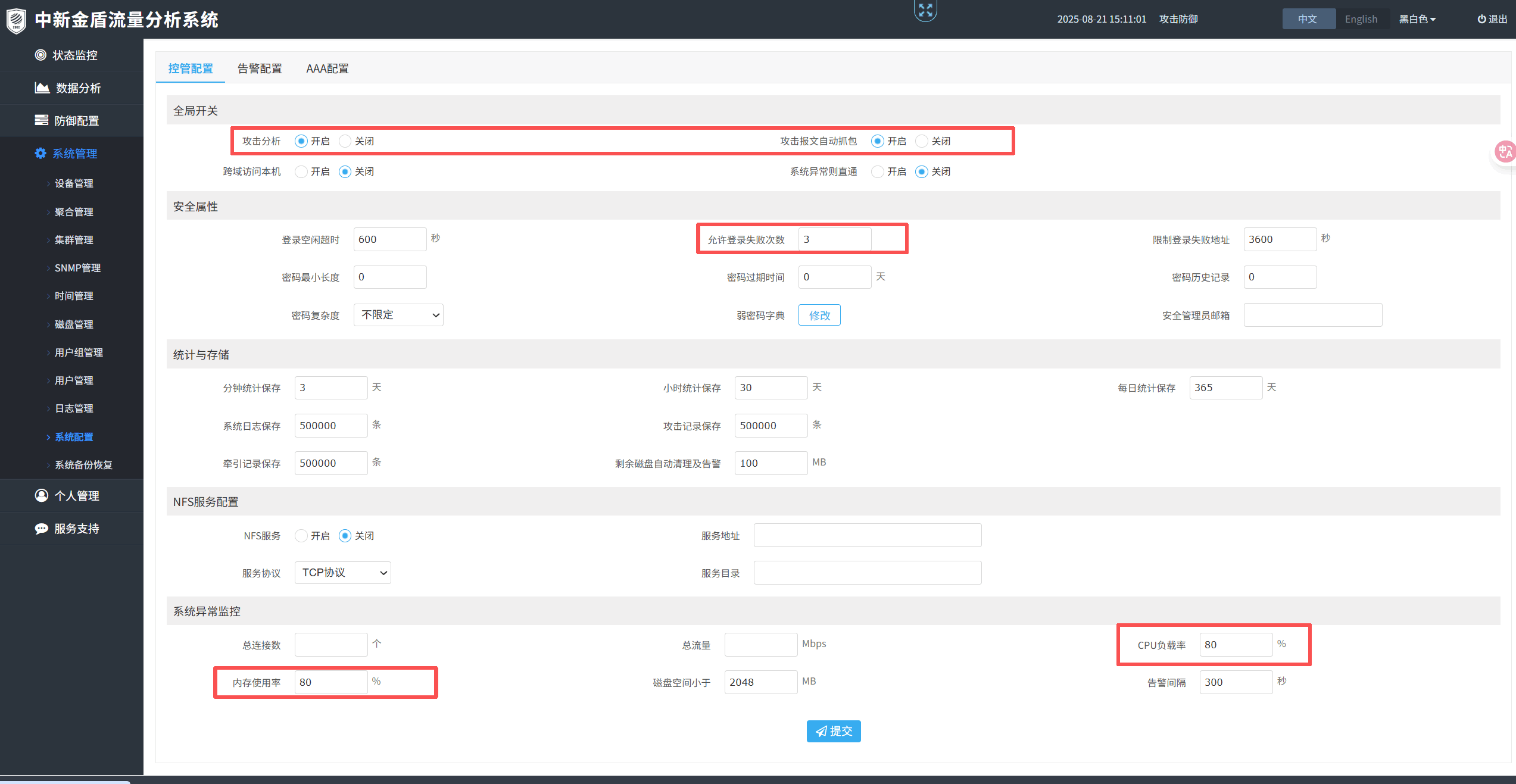

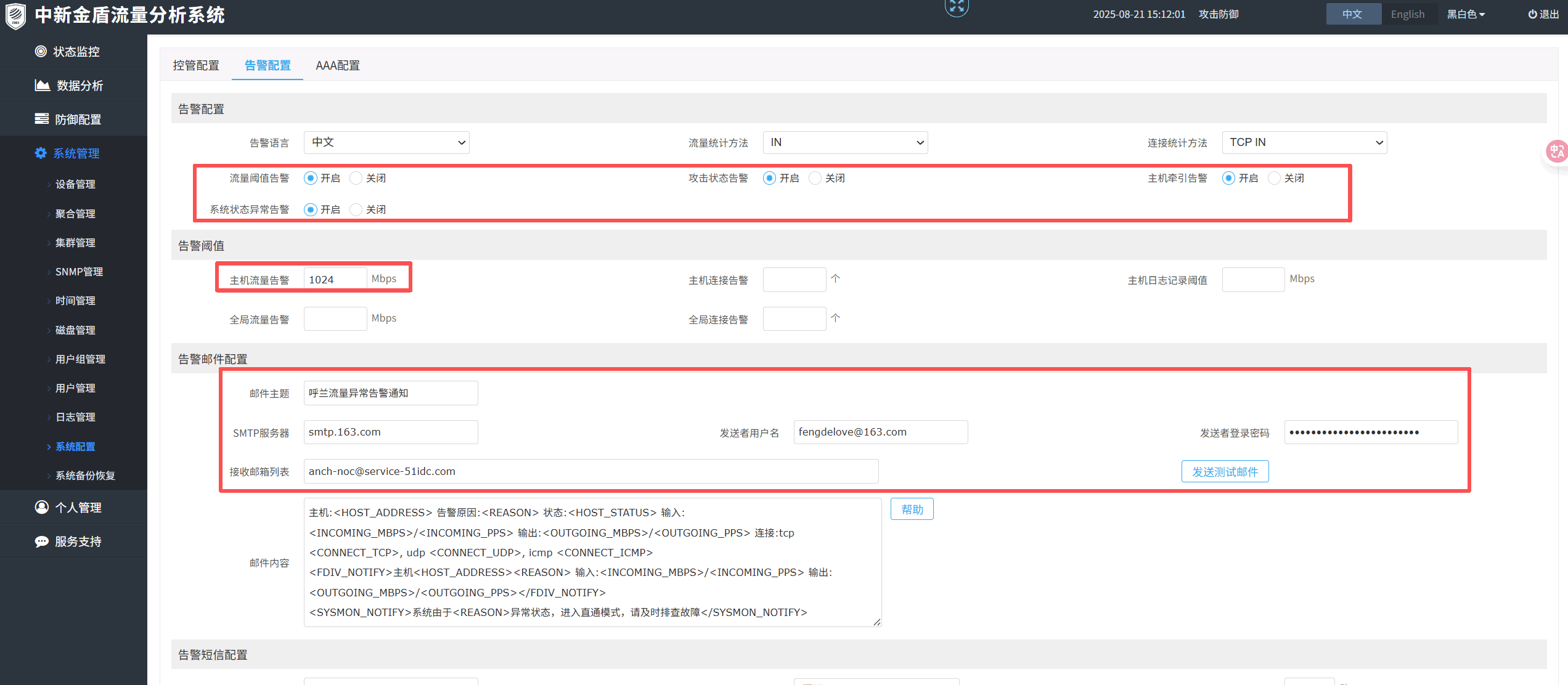

系统管控与告警配置

可在流量分析器和抗DDOS设备的系统配置中,配置攻击分析和攻击报文自动抓包,方便后续观察,也可以在告警配置中配置告警邮箱,当设备出现状态故障后,或出现攻击流量封堵后可以自动发生邮件通知,方便运维;

文档版本:v1.0

更新日期:2025年8月

- 感谢你赐予我前进的力量